alert(‘necenzurat a fost aici’)

Cum să-ți securizezi site-ul contra atacurilor informatice

Este doar o chestiune de timp până când virușii de tip ransomware, care până acum au atacat mai ales PC-urile, vor ținti cu succes și serverele. Dacă vrei să nu rămâi fără site-ul tău, e bine să te pregătești din timp.

Dacă ai ceva cunoștințe tehnice, unele dintre următoarele lucruri le poți face singur. Dacă nu, apelează la cineva care se pricepe.

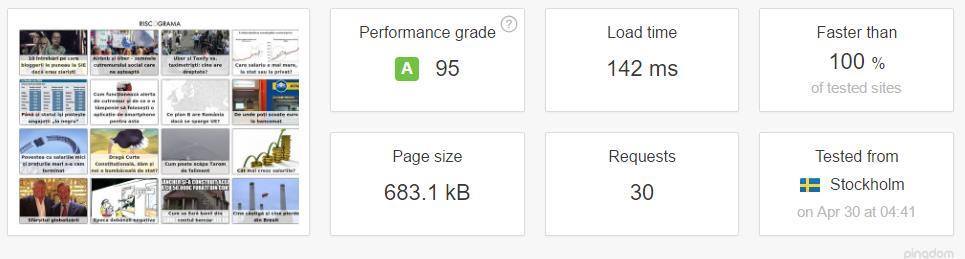

Este foarte important să faci distincția dintre găzduire și management. Găzduirea efectivă este dirt-cheap în ziua de azi. Site-ul de față stă de vreo lună pe un VPS de 5 dolari de la Vultr și a servit fără să gâfâie până la 8.000 – 9.000 de vizitatori pe zi.

Cloudflare + Nginx + Mariadb + OpCode + Varnish + Php7 + W3 Super Cache =

În schimb, managementul înseamnă că cineva înțelege ce se întâmplă cu site-ul tău, îl configurează activ și e dispus să intervină la nevoie. Cel mai simplu este când se ocupă de asta tot hosting-ul, pentru niște (destul de mulți!) bani în plus. Dar, cu condiția chiar să se ocupe!

Iată lucrurile de bază de care trebuie să ai grijă în cazul unui site simpluț sau al unui blog:

Backup

1. Instanța de bază pentru back-up trebuie să o ofere chiar serviciul de hosting. E foarte important să fie ținută pe un server separat (evident de ce!) și este preferabil să fie salvată toată imaginea de disc, astfel încât să poți restaura sistemul la un moment anterior. Dar nu este în nici un caz suficient.

2. Mai trebuie și cel puțin un back-up independent. Fă back-up cel puțin zilnic, automat, pentru baza de date (și păstrează arhiva separată pentru minimum două zile în urmă – de preferat o săptămână). Poți folosi un script sau plugin pentru asta (la WordPress, de exemplu, BackWPup îți trimite automat copiile pe e-mail sau Dropbox sau Google Drive / Amazon S3 / Microsoft Azure. Pentru fișiere, ca să salvezi spațiu pe disc și timp de procesare, back-upul poate fi ceva mai rar dar preferabil nu sub o săptămână.

3. În afară de toate ăstea, măcar o dată pe lună găsește-ți timp să faci câte un back-up manual pentru tot sistemul, pe care să îl salvezi local.

Parole

Locurile pe care le poți accesa cu parolă pentru a ajunge la site-ul tău s-ar putea să fie mai multe decât crezi. Hackerii le știu pe toate.

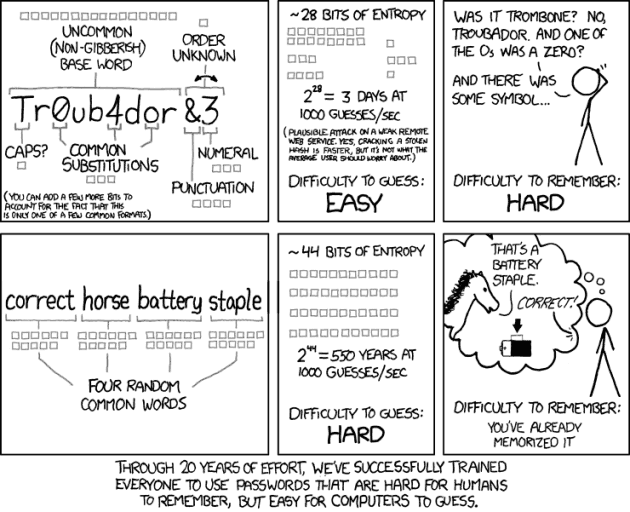

Parola nu trebuie să fie prea greu de reținut, dimpotrivă – riscul mai mare apare dacă trebuie să o notezi undeva. Important este să nu fie un nume sau un cuvânt din orice fel de dicționar și să fie cât mai lungă. Chestiile „clasice” – măcar o literă mare, o cifră și vreun alt semn mai ciudat de pe tastatură – nu e clar cât ajută dar oricum nu prea mai pot fi evitate, că te forțează sistemul să le folosești. Dar nu 123qwe, 1qaz2wsx, Passw0rd și alte minuni de genul ăsta, că sunt printre primele pe listele de încercări!

Și nu folosi sau refolosi parole vechi pe care le-ai mai avut și pe alte conturi, că e destul de probabil să fi fost sparte.

1. Mailul personal. Poate fi cea mai slabă verigă din lanț, dacă de aici se poate reseta oricare dintre celelalte parole. Măcar pentru e-mailul pe care îl dai la crearea de alte conturi, folosește un serviciu care permite autentificarea în doi pași (two-factor authentication), adică unul care de exemplu cere confirmare prin SMS.

2. DNS. Serviciul care gestionează numele de domeniu, de obicei locul de unde ai cumpărat site-ul. Cine are acces aici îți poate redirecționa site-ul cu totul. La domeniile .ro ai acces fie direct prin rotld.ro fie prin serviciul de hosting unde ți-ai înregistrat domeniul prima dată. La majoritatea celorlalte, este gestionarul curent al domeniului (Godaddy, Namecheap etc.). În caz că folosești Cloudflare, mai contează și parola de acolo.

3. Hosting. Adică locul care îți găzduiește efectiv site-ul. Dacă există o interfață pentru clienți, ai grijă ca nici parola de aici să nu fie ușor de ghicit. În cele mai rele cazuri, de aici se poate obține control și asupra DNS-urilor (vezi mai sus) și a conținutului (vezi mai jos).

4. Panoul de control. cPanel, Plesk, Webmin, Vesta, Webuzo etc. Dacă chiar ai nevoie de un astfel de serviciu, măcar pune o parolă bună, dacă nu evită-l/dezinstalează-l complet!

5. SSH. De aici, un atacator poate obține controlul total al serverului tău, iar dacă nu ai firewall-uri configurate (iptables, fail2ban etc.) are un număr nelimitat de încercări la dispoziție. Cel mai important lucru este să folosești pentru acces, în loc de parolă, o cheie criptografică (la rândul ei parolată). Iar dacă nu folosești SSH – după ce ai setat cheia criptografică (!) dezactivează complet accesul.

6. FTP. Cel mai sigur este mai sigur să nu instalezi deloc un serviciu FTP clasic pe server și în schimb să folosești SFTP, prin SSH-ul descris mai sus. Dacă totuși folosești FTP, măcar să fie și aici limitate încercările de logare din firewall.

7. Baza de date. Aici, de obicei nu e nevoie să introduci efectiv parola, așa că poți folosi un șir lung de caractere la întâmplare. Dar nu da acces public la baza de date dacă nu este absolut necesar – de exemplu nu instala PhpMyAdmin etc.

8. CMS. Aici este vorba parola pe care o introduci în mod normal când vrei să postezi un text sau să mai faci ceva la site. Acolo aterizează majoritatea atacurilor DDOS, așa că un firewall specializat este absolut necesar (de exemplu Wordfence pentru WordPress). De asemenea, ca să reduci solicitarea pe server din cauza eventualelor atacuri poate fi util să muți cu totul pagina de login din locul unde este de așteptat să fie în cazul CMS-ului pe care îl folosești.

Aplicații

1. Fă update frecvent la CMS (mai ales dacă este unul popular ca WordPress) și la plugin-uri. Dacă nu se poate face update (de exemplu este dezactivat) ai deja o problemă uriașă, e posibil să nu mai fie updatat de mulți ani și ca orice puștan care a citit ceva pe net să intre în site-ul tău ca în brânză.

2. Nu instala teme, plugin-uri și scripturi din surse dubioase. De exemplu, dacă o astfel de chestie nu este în repository-ul oficial al WordPress, există un motiv foarte bun pentru care nu-i acolo! Fie conține bug-uri/malware, fie costă bani iar dacă încerci să o piratezi îți cam meriți soarta.

3. Limitează pe cât se poate posibilitatea utilizatorilor de a face upload-uri sau de-a introduce cod în câmpurile de comentarii etc.

Și ai grijă ca parolele să nu-ți fie pur și simplu furate iar computerul de pe care le accesezi pe toate să fie securizat, că altfel asta devine veriga cea mai slabă!

2 comentarii

…și deși i-a fost aprobat manual comentariul, box-ul tot nu s-a declanșat 😛