Omenirea intra intr-o noua perioada a comunicatiilor- o noua glaciatiune, iar armatele vor avea unitati , divizii informatice..Razboiul este continuuu…

Atacul ransomware: Ăsta e doar începutul!

„Big Brother” e de vină pentru ce se întâmplă, a sfeclit-o cu bună știință

Câteva sute de mii de oameni din toată lumea se trezesc zilele ăstea și își deschid computerele pentru a fi întâmpinați de un mesaj amenințător. „Tot conținutul computerului tău a fost criptat. Dacă vrei să-ți mai vezi fișierele înapoi vreodată, plătește 300 de dolari echivalent bitcoin, repede” – Wannacry. Dacă ești printre nefericiți, sau nu vrei să ajungi, citește cum să te aperi de ransomware. Aici e vorba despre ce se întâmplă și de ce.

Este efectul pervers al unor decizii secret de proaste. Și încă n-am văzut nimic!

Prin 2003, TSA – agenția federală americană care se ocupă cu siguranța aeroporturilor – a venit cu un plan ingenios: ~Dacă vreți să nu vă mai spargem valizele, cumpărați de la producători care implementează soluția noastră standardizată – încuietori pentru care avem noi un set de „chei master”, cu care le putem descuia elegant. Desigur, avem încredere că nici unul dintre cei 50 de mii de angajați ai noștri nu vor folosi cheile în mod abuziv, nu le vor divulga sau nu le vor pierde.~ Mai bine de un deceniu, planul a mers strună. Până când într-o zi un angajat s-a pozat cu iarba fiarelor în mână în ditamai Washington Post, ca să aibă ce copia oricine ar vrea.

Scuza TSA? “These consumer products are ‘peace of mind’ devices, not part of TSA’s aviation security regime”! Traducere libertină: „Chiar nu ne pasă dacă vă mai fură cineva chestii din bagaje din cauza noastră, cât timp așa vă păzim de teroriști!”

E pe undeva de înțeles tipul ăsta de logică a serviciilor de securitate. Au parte de o legislație favorabilă și de discreție atunci când o depășesc, primesc puteri aproape discreționare; în schimb li se cere să știe chiar și nu se poate ști. Ceea ce pentru restul lumii este o vulnerabilitate, pentru ei e o oportunitate. Iar când nu există vulnerabilități destule, poate deveni oportun să le creezi tu însuți.

Până la un punct este de înțeles – cât timp compromisul e net câștigător asta e business as usual.

Numai că atunci când vine vorba de chestii mai sofisticate decât o încuietoare de valiză, lucrurile încep să scape de sub control. Dacă vulnerabilitatea pe care o întreții devine o amenințare chiar mai mare decât aia de care încerci să te ferești.

Atacul ransomware de acum pare să aibă la bază vulnerabilități documentate de NSA – în cazul de față o vulnerabilitate dezvoltată chiar de ei pe nume EternalBlue – și care au făcut obiectul unor scurgeri de informații / leaks. Au mai fost și unele de la CIA, care sunt la rândul lor foarte utile pentru atacuri individuale, dar ăstea rămân sub radar.

Sigur, e la îndemână să dăm vina pe cei care le-au făcut scăpate, numai că…

Ele existau oricum! Să crezi că ar fi putut fi dosite la nesfârșit este cel mult o ambiție. Și cu cât se adună mai multe, cu atât rezultatul final este mai dezastruos.

Atacurile cibernetice au devenit o adevărată piață; s-au dus de mult vremurile romantice când hackerii vandalizau câte un site care i-a zgândărit.

- Unii scriu viruși care, de când cu ransomware-ul, au devenit monetizabili.

- Majoritatea țin ferme de servere de pe care lansează atacuri DDOS la comandă, finanțate de câte un jegos (în public „moralist”) care vrea să vadă căzute site-urile competitorilor.

- Cei fără mari aptitudini tehnice fac spear/phishing și inginerie socială. Asta înseamnă că păcălesc victimele să își dea parolele pe pagini false sau intră altcumva în posesia lor. Asta făcea Guccifer, taximetristul din Timișoara, și asta a pățit John Podesta când cu e-mailurile care poate că au făcut-o pe Hillary Clinton să piardă alegerile. Delicios a fost acolo că omul l-a întrebat pe „băiatul de la IT” dacă e cazul să ia în serios falsul e-mail de la gmail iar ăsta i-a zis că da. Însă în afară de cazurile rare care se transformă în leaks, majoritatea incidentelor se transformă în bani.

- Câțiva – „adevărații hackeri” – se ocupă să caute vulnerabilități zero-day, cele care permit accesul aproape sigur în anumite sisteme pentru o scurtă fereastră de timp, și pe care le vând pentru sume de ordinul zecilor de mii de dolari fiecare.

Cine licitează cel mai mult pentru zero-day-uri? Păi fix serviciile de securitate de peste tot. Și nu o fac pentru a îi anunța pe producătorii sistemelor că au găsit o vulnerabilitate ci pentru a le folosi cu maximă discreție.

Iar producătorii deja o spun deschis:

[T]his attack provides yet another example of why the stockpiling of vulnerabilities by governments is such a problem. This is an emerging pattern in 2017. We have seen vulnerabilities stored by the CIA show up on WikiLeaks, and now this vulnerability stolen from the NSA has affected customers around the world. Repeatedly, exploits in the hands of governments have leaked into the public domain and caused widespread damage. An equivalent scenario with conventional weapons would be the U.S. military having some of its Tomahawk missiles stolen. And this most recent attack represents a completely unintended but disconcerting link between the two most serious forms of cybersecurity threats in the world today – nation-state action and organized criminal action. The governments of the world should treat this attack as a wake-up call. They need to take a different approach and adhere in cyberspace to the same rules applied to weapons in the physical world. We need governments to consider the damage to civilians that comes from hoarding these vulnerabilities and the use of these exploits. This is one reason we called in February for a new “Digital Geneva Convention” to govern these issues, including a new requirement for governments to report vulnerabilities to vendors, rather than stockpile, sell, or exploit them.

– Brad Smith Microsoft President and Chief Legal Officer, 14 mai 2017

Judecând postura și formația omului, traducerea liberă este brutală: Ați ajuns la fel de periculoși ca teroriștii pe care ziceți că îi combateți!

Poți avea încredere în serviciile de securitate nu le vor abuza, divulga, pierde? Poți să ai încrederea asta în toate serviciile, din toată lumea? Poți măcar să ai încredere că le au pe toate și că nu cumva altcineva (ISIS/Daesh!?) a găsit de cuviință să liciteze chiar mai mult?

Că poate o să ne dăm seama că un atac ransomware nu e chiar cel mai rău lucru care se poate face cu ele – ăsta e barem minim-rațional!

Însă problema este muuult mai mare de atât. Ce urmează poate părea un pic rupt din teoria conspirației, însă doar cine n-a urmărit lucrurile îndeaproape.

Mai toate atacurile cibernetice despre care se discută public se referă la cele făcute pe „ușa din față” – adică online. Pentru ele există antidotul securității sporite și active și, în ultimă instanță, al deconectării complete de la rețea. Atunci când se lucrează cu informații critice, sistemul pur și simplu nu are, fizic, internet. Adică este „air-gapped”.

Doar că serviciile de securitate (dap, inclusiv ale noastre!) au nevoie să penetreze chiar și acolo, și au nevoie de vulnerabilități. Ăstea nu pot fi pur și simplu descoperite, trebuie proiectate de-a dreptul!

Încă de acum vreo 15 ani se vorbea (chiar și în România!) despre cum vom avea internet prin rețeaua electrică. Era o soluție mai ieftină decât toate de răspândire a accesului la internet. Era nevoie să fie instalate niște modemuri pe rețea, trebuiau depășite niște constrângeri legate de calitatea semnalului, dar nimic extrem de complicat – termen: un an – doi. Nu s-a întâmplat nimic la scară mare, experimente au tot fost dar degeaba. Cel mai recent au mai anunțat ceva AT&T, anul trecut.

Ce s-a întâmplat și se știe este virusul Stuxnet, o chestie de o complexitate incredibilă, care a dovedit că nu are nevoie de conexiune la internet – cel puțin nu una în sensul clasic. Iranienii și-au descoperit programul nuclear dat înapoi cu ani buni după ce virusul le accelera discret centrifugele de îmbogățire a uraniului până la o viteză peste optim. Acoperirea oficială, ușor gogonată, e că virusul ar fi fost strecurat pe stick-uri USB. Ăsta e (ca și Bluetooth) un alt standard cu vulnerabilități de proiectare nescuzabile, însă la vremea Stuxnet erau deja cunoscute – până la punctul în care rețelele cu adevărat securizate nici măcar porturi USB nu mai au.

Deci, dacă un virus chiar poate să intre direct din rețeaua electrică în regiștrii pre-programați ai procesorului, asta chiar e o vulnerabilitate critică – și nu doar pentru țările care vor să-și facă bombe atomice.

Acum vreo 10 ani, Amazon lansa Kindle 3G, care venea cu un serviciu de-a dreptul revoluționar: Whispernet. În vremea când internetul mobil era foarte scump și foarte rar, Whispernet oferea, în prețul e-book reader-ului, posibilitatea de a descărca nelimitat chiar și pentru cei care nu aveau abonament direct la vreo rețea de telefonie mobilă, prin intermediul AT&T și a unei rețele mondiale de parteneri care puneau la dispoziția Amazon un canal separat de conexiune. Singurul neajuns era viteza foarte mică – dar ea era suficientă pentru descărcat cărți, trimis și primit mailuri sau citit Wikipedia; așa că unii ajunseseră să-și hăcuiască Kindle-urile pentru a le transforma în routere mobile (de asta ulterior s-a introdus și limită de trafic – 50Mb pe lună).

Pe cât de revoluționar a fost serviciul pe atât de mult s-a străduit apoi Amazon să îl omoare și să spună că n-a fost decât un „termen de marketing”. Totuși, ce-i de reținut de aici? Că nu e obligatoriu să ai abonament de internet și nici măcar Wi-Fi ca să ai internet!

Uneori poate fi ca un computer să aibă microfon/difuzoare, sau doar monitor, sau doar tastatură/mouse (cu fir, că pentru ălea fără fir chiar n-ai nici o scuză!) sau pur și simplu să emită orice fel de semnale: lumină, căldură, zgomot (de la ventilator!).

Rușii, care înainte de apariția computerelor erau maeștrii interceptării semnalelor, au ajuns acum să se întoarcă la instrumentele de atunci când e vorba de informații sensibile: mașina de scris.

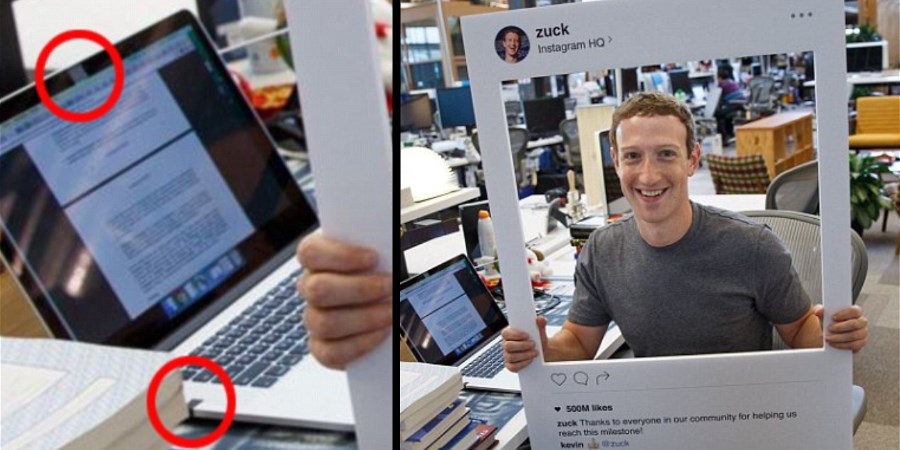

Și chiar Mark Zuckerberg a arătat, accidental sau nu, cum și-a retrogradat oarecum laptopul tot la statut de mașină de scris.

Bun, „n-avem nimic de ascuns așa că n-avem de că să ne temem”. Eu unul iau în serios o astfel de afirmație doar dacă e însoțită de parola contului principal de e-mail al emitentului. (Nu prostioare gen CNP sau adresa de acasă, că pe ălea le-a pus un polițai pe DC++, ca să descarce filme la schimb, acum vreo 15 ani când le plimbau pe CD de la o secție la alta)

Dar trecând chiar și peste asta…

Când toată sau o bună parte din colecția de vulnerabilități – întreținute deliberat – va intra pe mâinile băieților și-mai-răi, isteria de azi cu ransomware va părea ceva din vremurile romantice, la pachet cu hackerii ăia care mai vandalizau site-uri, dar numai așa… în spiritul justiției sociale.

Atunci, întrebarea va fi nu „ce aveam de ascuns” ci „ce aveam de pierdut”.

5 comentarii

cred ca povestea cu stuxnet e ceva mai complicata. nu stiu exact cum a fost propagat virusul, dar targetul era masinile conectate la PLC-urile centrifugelor. decit sa crezi ca pc-ul a fost hackuit, mai degraba as crede ca virusul a fost injectat in system la un „upgrade” al softului de PLC…fie ca hardware-ul livrat iranienilor de nemtzi (cred ca siemens a livrat sistemul de control al centrifugelor, iar distrugerea nu o faci invartindu-le deasupra vitezei optime, ci stiind exact viteza critica la care sistemul intra in rezonantza si impingand punctul de operare acolo) continea ceva mai special in sensul in care respectivele plc-uri puteau fi proiectate pt a deveni back door-uri pt infiltrarea virusurilor…

„decit sa crezi ca pc-ul a fost hackuit, mai degraba as crede ca virusul a fost injectat in system la un „upgrade” al softului de PLC”

Cred doar că diferența dintre cele două posibilități e atât de blurată încât tot aia e. Habar n-am dacă a fost sau nu pe rețeaua electrică, doar mi se pare plauzibil în context. Și tot așa se poate să fi fost nevoie de mai mulți vectori simultan.

Atât că aia cu USB-ul e mult prea gogonată, totuși.

În realitate Stuxnet nu este un virus, sau mă rog e dificil de pus o definiție, din punct de vedere tehnic este o soluție de control la distanță, Stuxnet inclusiv face „printscreenuri” ale ecranelor și le transmite remonte.

Foarte bun articolul, aș face doar un mic comentariu anume că Windows a ajuns să fie cel mai folosit sistem de operare tocmai fiindcă a fost promovat și finanțat inclusiv de diverse „departamente” care aveau nevoie de „portițe” de intrare în computerele utilizatorilor, în realitate „vulnerabilitățile” erau atent proiectate iar atunci când erau găsite și documentate de terți erau „rezolvate” cu patchuri care creau evident alte vulnerabilitați. Stuxnet de care sa vorbit este o „vulnerabilitate” a aplicației Step 7 dezvoltată de Siemens, nimic nou sub soare. Comunicația prin liniile electrice are totuși niște limitări, poți comunica folosind ca ghid de undă rețeaua electrică doar în același segment de rețea, impedanța ridicată a rețelei față de frecvențele înalte limitează oricum drastic raza de acțiune.Aș mai vrea să spun că virusul a folosit exact „vulnerabilitatea” folosită de Microsoft pentru a „detecta” sistemele care nu sunt „genuine”, cei care au folosit crackul „antigenuine” din diverse motive 🙂 nu au avut probleme cu virusul.